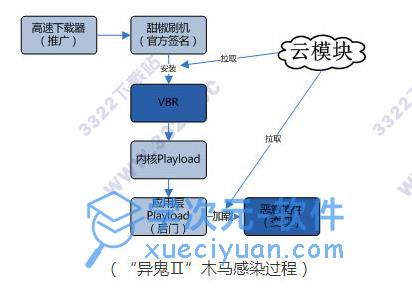

异鬼2病毒专杀工具专为恶性Bootkit木马异鬼2而开发的查杀软件,有由腾讯管家开发,其也是第一款可检测并查杀到异鬼2病毒的程序。异鬼2病毒是一款大范围传播的恶性Bootkit木马,一般通过高速下载器进行传播,能够感染电脑VBR,感染后使电脑沦为肉鸡,具有篡改浏览器主页、劫持导航网站、后台刷流量等恶意行为特点,并且重装系统也无法清除。同时由于它感染的VBR,而VBR主要负责用户电脑操作系统引导程序的加载,比Windows操作系统更早启动,一旦VBR被感染,杀毒软件将很难检测出来,另外,由于该病毒是正规软件公司所开发,并具有官方的数字签名,不少安全厂商将其加入意味着安全的“白名单”中,大多数杀毒软件无法检测到该病毒的存在。腾讯电脑管家作为第一款检测到此病毒存在的安全软件,它加强了对Bootkit木马的查杀能力,云主防及病毒木马查杀“三利剑”——BootClean清除技术、Rootkit通杀、系统急救箱的查杀能力显著提升,可以实现对病毒样本高危行为的精准拦截及查杀。

此外该专杀工具,对病毒的清除动作包括对硬盘分区表的修复,故存在较大的风险性,建议您在使用前备份您的重要文件到其他的存储设备上。

异鬼2是什么病毒?

异鬼2病毒是一款大范围传播的恶性Bootkit木马,一般通过高速下载器进行传播,能够感染电脑VBR,感染后使电脑沦为肉鸡,具有篡改浏览器主页、劫持导航网站、后台刷流量等恶意行为特点,并且重装系统也无法清除。

此次“异鬼Ⅱ”病毒之所以能大范围传播并非偶然。据腾讯安全反病毒实验室安全专家介绍,一方面是因为VBR主要负责用户电脑操作系统引导程序的加载,比Windows操作系统更早启动,一旦VBR被感染,杀毒软件将很难检测出来;另一方面由于此次“异鬼Ⅱ”病毒为正规软件公司所开发,并具有官方的数字签名,不少安全厂商将其加入意味着安全的“白名单”中,大多数杀毒软件无法检测到该病毒的存在。

异鬼2中毒判断

1、检查电脑以下目录是否存在.wav文件

C:WindowsSystem32configsystemprofileAppDataLocalMicrosoftMedia

C:Users用户名AppDataLocalMicrosoftMedia

2、检查是否存在C:windwossystem32usbsapi.dll文件

3、检查注册表是否存在以下键值

{FC70EFDD-2741-495C-9A93-42408F6878D9}un

4、注册表存在以下键值,说明已感染

HKEY_LOCAL_MACHINE SoftwareClassesCLSID{FC70EFDD-2741-495C-9A93-42408F6878D9}ex值:1

异鬼2防范建议

1、尽量不要通过下载站下载软件,如果一定要用到高速下载器,安装时记得去掉不需要的推荐软件

2、由于该木马文件有数字签名,且被大多数安全软件默认为信任,因此多数安全厂商还无法查杀该木马,若出现此病毒可使用小编推荐这款异鬼2病毒专杀工具进行查杀

异鬼2病毒特点

1、正规软件携带恶意代码

异鬼Ⅱ隐藏在正规软件中,带有官方数字签名,导致大量安全厂商直接放行

2、影响范围广

通过国内几大知名下载站的高速下载器推广,并且异鬼Ⅱ能够兼容xp、win7、win10等主流操作系统,影响数百万台用户机器

3、云控、灵活作恶

木马的VBR感染模块,以及最终实际作恶的模块均由云端下发,作者可任意下发功能模块到受害者电脑执行任意恶意行为,目前下发的主要是篡改浏览器主页、劫持导航网站、后台刷流量等

4、隐蔽性强、顽固性强

通过感染VBR长期驻留在系统中,普通的重装系统无法清除木马;异鬼Ⅱ还通过底层磁盘钩子守护恶意VBR,对抗杀软查杀

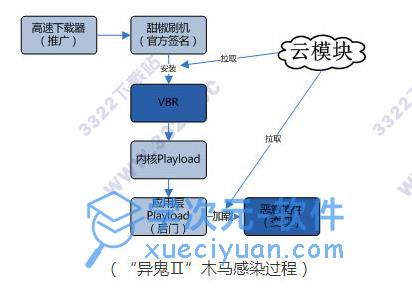

异鬼2病毒感染过程及行为

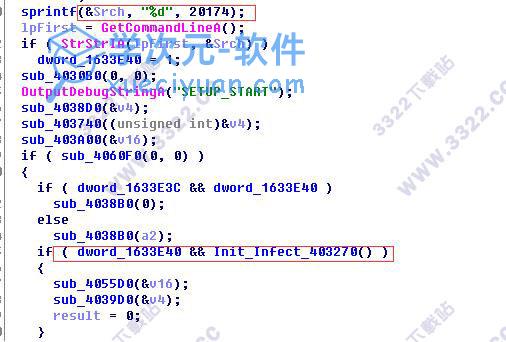

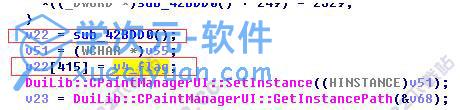

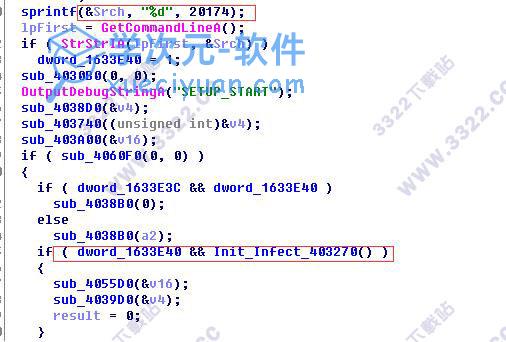

一、安装包行为1.运行后安装包首先会判断自身文件名中是否包含“20174”字符,如果包含则开始静默安装并在注册表、互斥量上做标记,准备感染

2.创建名为SamRootDetect的互斥量,创建HKEY_LOCAL_MACHINE\Software\Classes\CLSID{FC70EFDD-2741-495C-9A93-42408F6878D9}\un注册表键

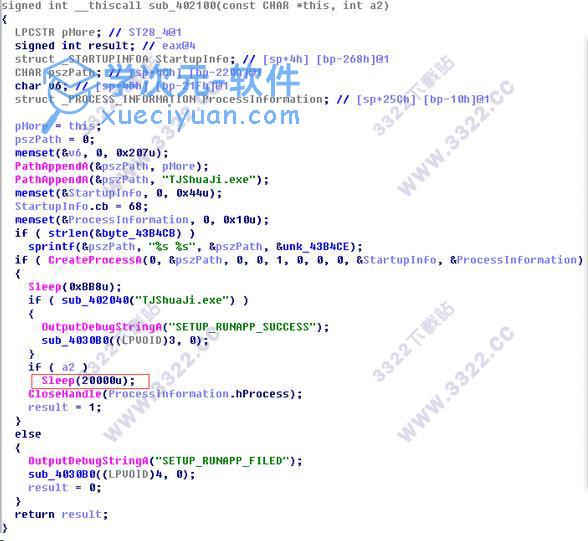

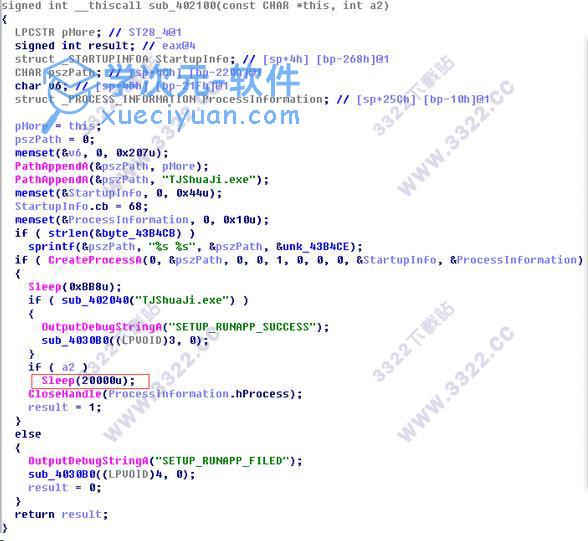

3.释放所有安装文件到指定目录后,运行主程序TJShuaji.exe,并Sleep20秒,TJShuaji.exe启动后会检测互斥量,检测到才进行感染,所以必须在20秒内启动

二、TJShuaji.exe行为

二、TJShuaji.exe行为1.检测是否存在名为SamRootDetect或者OdinDetect的互斥量,或者命令行中是否包含有以上字符串。若是,则设立感染标志

2.满足以上条件,则设立感染标志

3.判断感染标志,创建线程进行感染行为

4. 在线程中判断注册表否存在{FC70EFDD-2741-495C-9A93-42408F6878D9}\un键值(母体创建),以及是否存在{FC70EFDD-2741-495C-9A93-42408F6878D9}\ex键值(感染后会设置,防止重复感染)

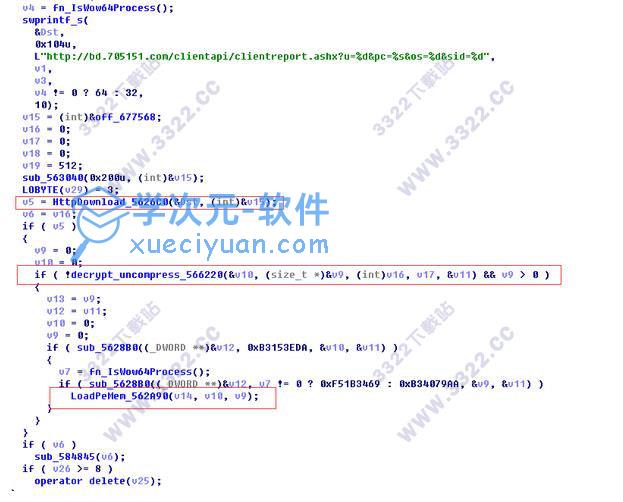

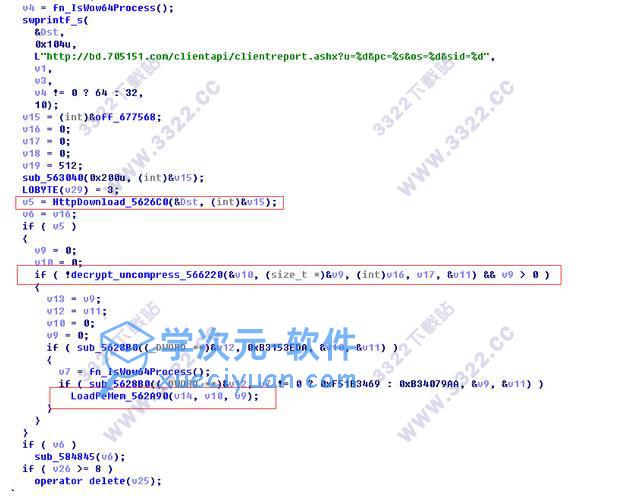

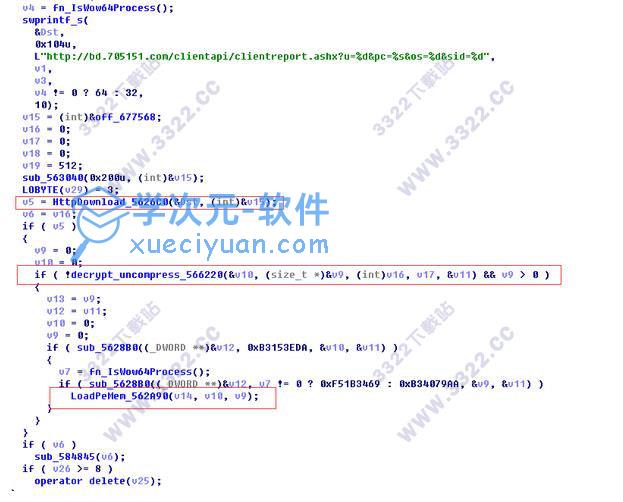

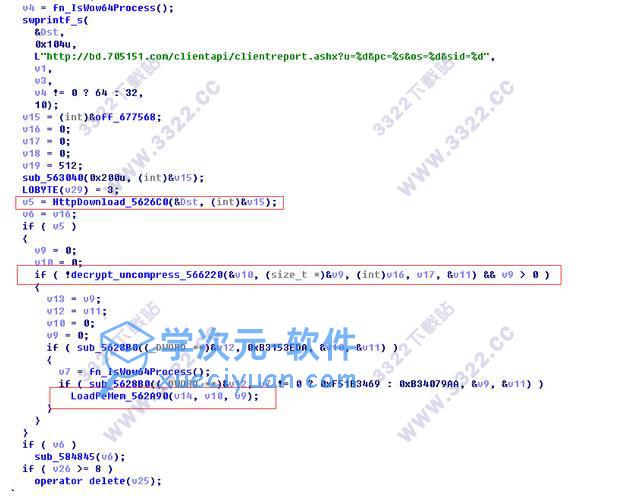

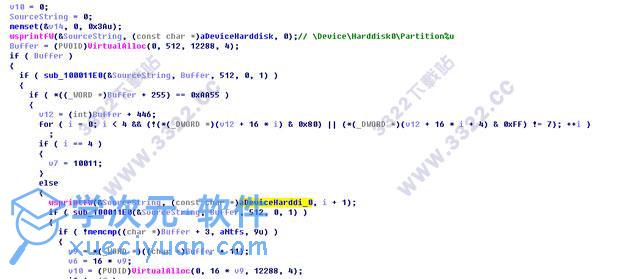

5.满足以上条件后,访问以下URL,根据操作系统版本信息等下载数据,http://bd.705151.com/clientapi/clientreport.ashx?u=%d&pc=%s&os=%d&sid=%d其中u为注册表un键值,pc为mac、cpuid等硬件信息的hash值,sid写死为10,os为32或64

6.提交信息后,服务器根据上传的版本信息重定向到不同的URL返回下载结果。32位:http://npic.shangfx.com/42c/43/6/a07/31a2d803.wav64位:http://cache.yzrub.com/842/99/bb26/a2087bb.wav文件下载回来后,解密并用zlib解压后在内存中加载执行,以下将其称作installdll.dll

三、installdll.dll行为

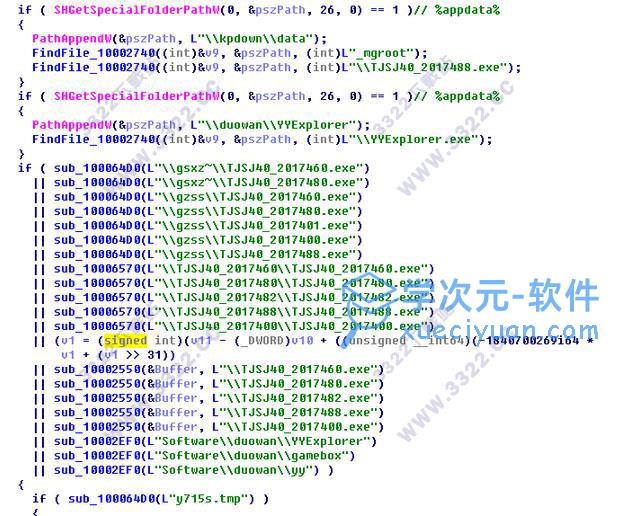

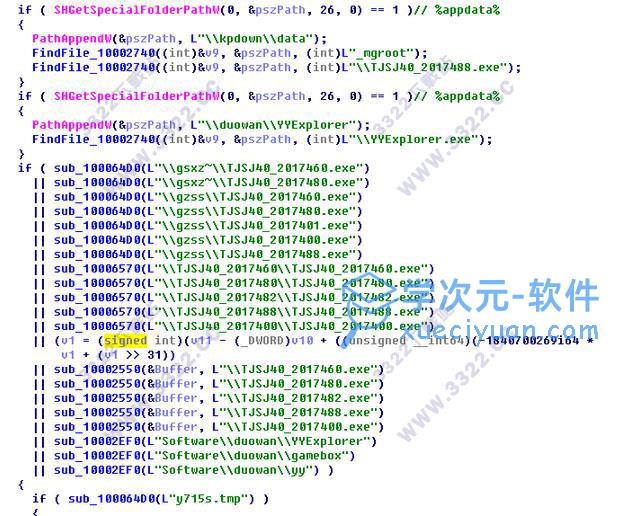

三、installdll.dll行为1.判断指定进程下是否有甜椒刷机安装包程序,以确定自己是否为被指定的程序推广安装,若否,则退出,不会进行感染。此外,如果注册表存在\duowan\YYExplorer等路径,即便没有找到相关文件也会进行感染

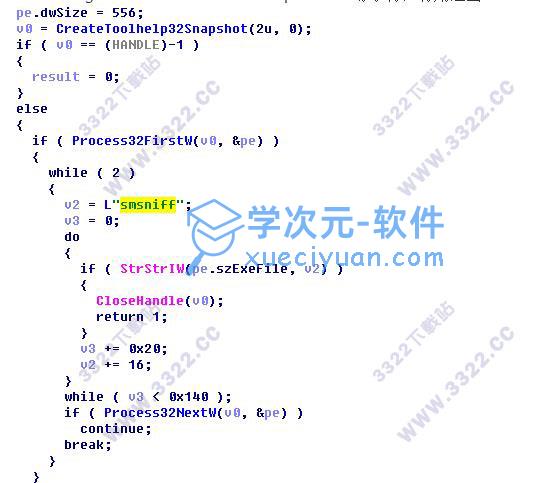

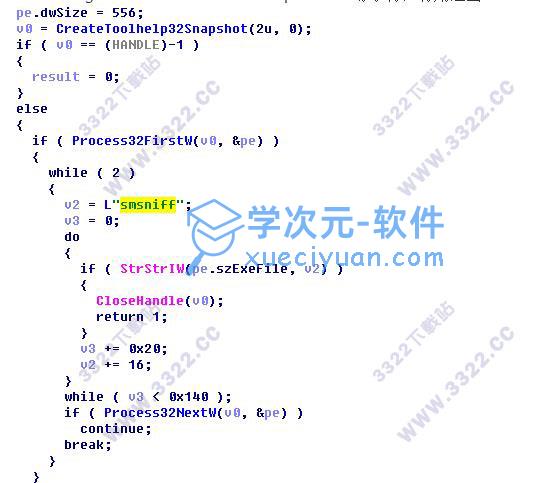

2.检测进程列表中的进程名是否包含有smsniff、Wireshark、Dbgview、Procmon、procexp、OLLYDBG、regshot、ProcessHacker、idaq、devenv等字符,有则退出

3.检测进程中是否有SbieDll.dll、api_log.dll、dir_watch.dll、SXIn.dll模块,有则退出

4.通过进程名检测瑞星、360安全卫士、360杀毒、金山卫士、金山毒霸、腾讯电脑管家、百度杀毒、百度卫士、卡巴斯基、诺顿、MSE、火绒等安全软件,根据检测结果执行不同的感染逻辑,杀软进程名使用XOR 0×29加密

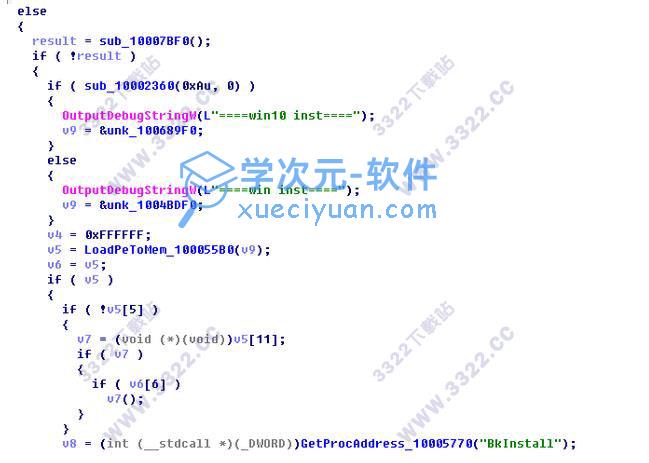

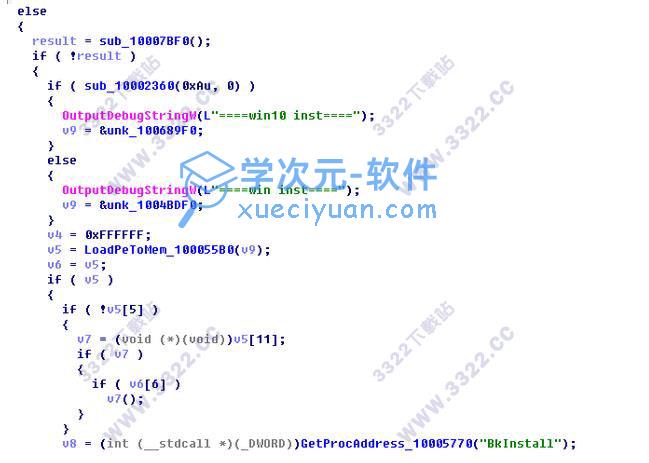

5.感染相关的代码在dll中,木马会在内存中展开感染模块并加载执行,以下将其称为infect.dll,该dll提供两个导出函数,一个为BkInstall、BkTryWriteDisk,分别对应直接应用层写磁盘和通过驱动写磁盘的功能。此外,该dll有两个版本,分别对应win10操作系统和其他windows操作系统。如果要调用BkTryWriteDisk,则会先释放驱动到driver目录下并加载。

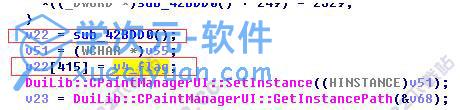

四、infect.dll行为

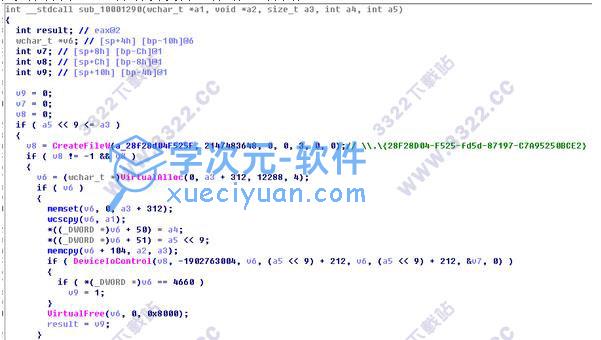

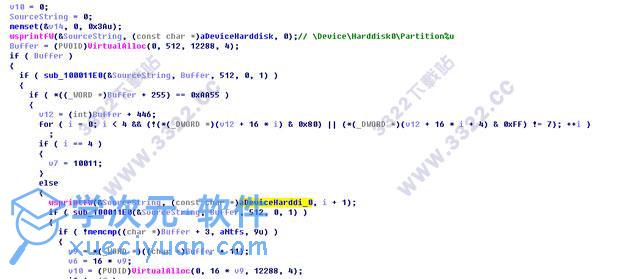

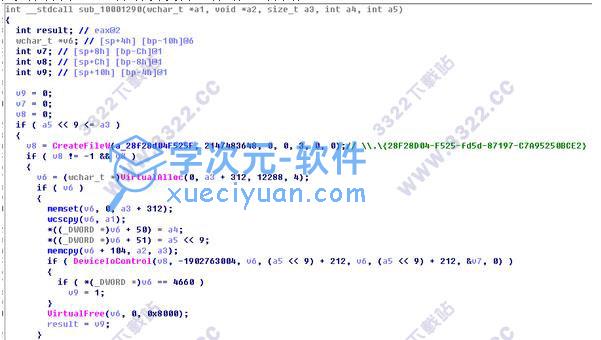

四、infect.dll行为1.BkInstall,该函数直接打开磁盘写入木马

2.BkTryWriteDisk,与\.{28F28D04-F525-fd5d-87197-C7A95250BCE2}设备进行通信,将要写入的内容和地址传给该设备进行磁盘写操作。WriteDiskBySys.sys行为该驱动加了VMP,从其老版本以及pdb信息和应用层的调用方式分析,可知该驱动会创建名为{28F28D04-F525-fd5d-87197-C7A95250BCE2}的设备,供应用层调用,主要实现向指定磁盘位置写入数据的功能。